Don't you know that you're toxic 🎵

Une fuite de l’entreprise Spytech, qui commercialise des logiciels espions, expose les données de milliers d’appareils surveillés. C’est la quatrième fuite de données chez un éditeur de logiciel espion pour la seule année 2024.

Mi-juillet, une fuite chez Brainstack, éditeur du logiciel espion mSpy, révélait des millions d’informations relatives à la clientèle de l’entreprise. Informations personnelles, tickets du service clients, mails envoyés au même service client, pièces jointes et autres, pour un total de plus de 300 Go directement puisés dans le CRM de l’entreprise.

Ce type de solution logicielle, souvent vendue comme permettant du contrôle parental, est aussi utilisé par des personnes, groupes, entreprises ou autres structures pour de l’espionnage. mSpy est un stalkerware et permet, notamment, d’espionner tout ce que fait son conjoint sur son ordinateur.

La série des arroseurs arrosés continue avec la fuite révélée hier chez Spytech par TechCrunch. Cette société, basée au Minnesota, a été piratée et les données ont été envoyées à TechCrunch, qui les a vérifiées. Nos confrères assurent qu’elles sont authentiques. Il s’agit essentiellement de journaux d’activité détaillés provenant de smartphones, tablettes et ordinateurs sur lesquels le logiciel de Spytech a été installé.

Plus de 10 000 appareils surveillés

Contrairement à la fuite de mSpy où l’on connaissait le nombre d’informations, on connait cette fois le nombre d’appareils concernés : un peu plus de 10 000. Parmi eux, des PC sous Windows (qui représentent la grande majorité), des Mac, des appareils Android et des Chromebooks.

Si l’analyse a été possible, c’est que les informations contenues dans les journaux n’étaient pas chiffrées. Elles contiennent notamment des données de géolocalisation montrant que l’essentiel des appareils infectés par Realtime-Spy et SpyAgent (les deux principaux espiogiciels) se trouvent aux États-Unis et en Europe. On en trouve également en Afrique, en Australie, en Asie et au Moyen-Orient. Nos confrères ont même trouvé des données associées au compte de Nathan Polencheck, PDG de l’entreprise, et à sa maison dans le Minnesota.

TechCrunch note que même si les données sont sensibles et pour certaines précises, elles ne permettent pas cependant d’en déduire l’identité des personnes concernées, aussi bien des clients que celles espionnées. Nos confrères indiquent donc ne pas avoir été en mesure de contacter ces dernières pour les prévenir du danger.

Have I Been Pwned a obtenu une copie des données et estime le nombre de clients à 138 000. Il est donc très probable que les 10 000 appareils concernés ne représentent pas tout le parc infecté.

Spytech n’était pas au courant de la fuite

Contacté, Nathan Polencheck a indiqué à TechCrunch qu’il découvrait la fuite : « C’est la première fois que j’entends parler de la violation et je n’ai pas vu les données que vous avez vues. Donc pour le moment, tout ce que je peux dire, c’est que j’enquête sur tout et que je prendrai les mesures appropriées ». On ne sait pas si les clients et les personnes espionnées ont été prévenues, ni si les autorités ont été contactées.

Comme indiqué plus tôt, c’est la quatrième fois depuis le début de l’année que des sociétés proposant des logiciels espions sont attaquées, avec vol de données à la clé. Aux États-Unis, la surveillance des enfants et celles des employés n’est pas illégale, même si soumise à un certain cadre. En revanche, l’espionnage d’un conjoint ou de toute autre personne est strictement interdit.

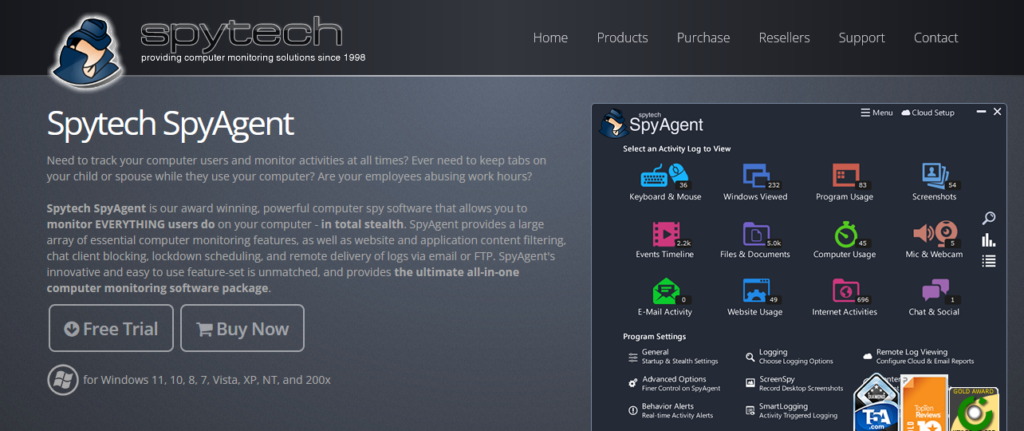

Pourtant, toute la publicité et le narratif de SpyTech vont dans ce sens, malgré une légère atténuation par rapport à une ancienne version du site. Sur la page de description du produit, on peut ainsi lire : « Vous soupçonnez votre conjoint de vous tromper ? A-t-il une dépendance à la pornographie ? Avez-vous remarqué un changement dans son comportement à votre égard et à l’égard de votre famille ? Un conjoint infidèle n’est pas rare dans le monde connecté d’aujourd’hui ». Puis viennent des statistiques sur les conjoints infidèles.

« Notre logiciel de surveillance des ordinateurs peut être utilisé pour instiller et renforcer la confiance dans votre mariage », allait jusqu’à vanter Spytech. En dépit du nom de l’entreprise, celle-ci parle toujours de « surveillance », sauf dans le nom de certains produits, tels que Keystroke Spy.

Des données extrêmement précises

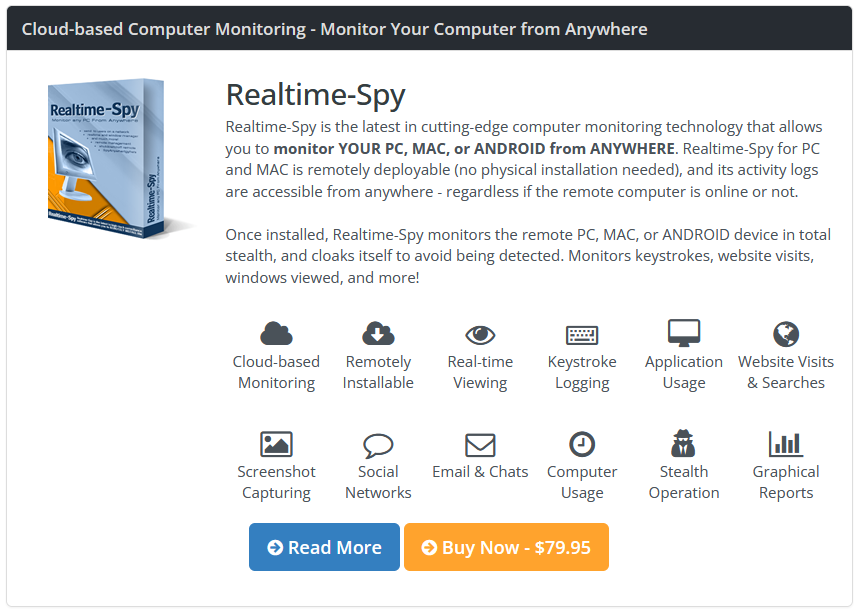

Ce type de logiciel existe depuis des décennies, mais ils ont encore pignon sur rue dans plusieurs marchés, dont les États-Unis. Les descriptions des produits de Spytech sont éloquentes. Enregistrement de la frappe au clavier, utilisation des applications, sites visités et recherches lancées, prises de captures d’écran, réseaux sociaux, emails, fichiers transférés, temps d’utilisation de l’ordinateur et autres sont ainsi récupérés. Le logiciel peut générer ensuite des rapports, incluant des graphiques, statistiques et notifications en temps réel.

Spytech vend des produits un peu plus spécifiques, mais dans la même lignée. NetVizor, par exemple, est vendu comme solution de surveillance du réseau. Le client peut ainsi voir tout ce qui circule dans la structure visée. « NetVizor enregistre tout ce que font les utilisateurs – de la frappe au clavier à l’activité de messagerie. NetVizor peut vous montrer ce que chacun fait sur votre réseau, en temps réel, d’un simple clic de souris, grâce à son aperçu visuel du réseau et à son indicateur d’activité en temps réel », indique Spytech.

Les produits de Spytech ont des tarifs allant de 50 dollars pour la collecte des frappes au clavier à 270 dollars par tranche de cinq PC pour NetVizor. SpyAgent et Realtime-Spy sont vendus chacun 80 dollars.

Interception illégale des communications

La précision des informations collectées permet d’obtenir la liste complète de tout ce qui a été fait et écrit au clavier sur un appareil. Récemment, Microsoft a goûté au parfum de scandale entourant ses produits avec sa première proposition de Recall. Cette fonction, dopée à l’IA et spécifique aux ordinateurs Copilot+, enregistre effectivement tout ce que l’on fait sur sa machine, avec captures d’écran à la clé. Bien qu’elle ait été créée dans une optique de recherche, il est vite devenu évident que la fonction pouvait être détournée. La firme a dû remanier son implémentation et en repousser la sortie.

TechCrunch indique d’ailleurs que le nom de l’entreprise, créée en 1998 ou avant, était resté dans l’ombre jusqu’en 2009. Les projecteurs se sont brusquement braqués sur ses activités quand un homme a été reconnu coupable d’interception illégale des communications. Il avait utilisé un produit de Spytech pour infecter les systèmes informatiques de l’hôpital où travaillait son ex-femme. Le logiciel avait collecté de nombreuses données sensibles de santé.